Teknik serangan terhadap sistem komputer

Pada kesempatan kali ini saya akan mengulas sedikit tentang keamanan sistem Informasi, dengan pokok bahasan Teknik serangan terhadap sistem informasi.

Latar Belakang

Kita telah memasuki era digital yaitu zaman dimana teknologi sistem informasi sangat berkembang pesat dan setiap perusahaan dari skala kecil hingga besar, atau setiap lini kehidupan kita sudah bersinggungan dengan teknologi. Setidaknya orang memiliki perangkat komputer, baik untuk pekerjaan ataupun untuk pribadi. bahkan anak - anak tingkat SD sekalipun telah familiar dengan barang - barang seperti ini semenjak era pandemi melanda dunia.

Dengan berkembangnya teknologi yang semakin manusia banyak bergantung padanya, maka data - data penting terkadang lebih berharga daripada komputer / pc yang dimiliki. setiap data terkadang ada orang atau oknum yang ingin sekedar ingin tahu, atau bahkan kompetisi dalam aktivitasnya, atau bahkan ingin meretas / menghancurkan data / merusak dan lainnya, sehingga perlu adanya Keamanan yang dapat memproteksi dari gangguan serangan tersebut.

Dari beberapa hal yang melatarbelakangi seseorang melakukan Attack atau serangan terhadap hardware (perangkat keras) dan software (perangkat Lunak) tersebut, mulai dari hal yang saya sebutkan diatas, masih ada banyak lagi hal yang membuat seseorang nekad melakukan hal tersebut.

Bahkan seseorang itu terkadang dari unsur dalam (internal) dan unsur orang luar (eksternal) jika itu sebuah kelompok / perusahaan / golongan. ada juga dari teman dekat dan masih banyak lagi. semua berpotensi melakukan serangan ataupun diserang.

Tujuan

Setelah kita membahas hal diatas kita dapat menyimpulkan bahwa tujuan dari melakukan serangan ini didasari oleh banyak hal. Mulai dari keisengan semata sampai hal yang serius.

saya mengambil contoh sebut seorang teknisi CCTV. dia dipanggil oleh keluarga yang ingin memperbaiki CCTV online nya yang sedang ada gangguan pada jaringan. Keluarga ini kurang mengetahui perihal keamanan sistem. sekali lagi ini hanya contoh, dan tidak ada menuduh ataupun mendiskreditkan pihak tertentu, karena saya sedang membahas hal yang sangat umum yang berpeluang disalahgunakan.

Baik kita lanjutkan, seorang teknisi tersebut menggali informasi kepada keluarga, tentang password untuk mengakses server cctv tersebut. kemudian letak cctv dan lain sebagainya. berarti secara tidak langsung keluarga membuka privilage kepada seorang teknisi tersebut. maka tatkala teknisi ini baik pasti akan menyarankan mengubah password dan memberikan saran yang lainnya. tetapi terkadang karena faktor ketidaksengajaan atau faktor kebiasaan, semua mengganggap hal biasa. passwordnya dibuat default. padahal ini adalah sebuah lubang yang dapat di akses kapanpun.

Arsitektur Serangan

Sekarang kita membahas Arsitektur serangan, dalam teori terdapat beberapa aspek serangan seperti

a. Interuption yaitu memutus aliran data atau jaringan, merusak piranti atau hardware

b. Interception yaitu pengintaian, penyadapan ancaman terhadap kerahasiaan / privasi

c. Modifivation yaitu memodifikasi data dari penerima sebelum ke tangan penerima

4. Fabrication yaitu Pemalsuan Informasi yang mengatasnamakan pihak tertentu

Apabila melihat point diatas maka contoh kasus yang saya gambarkan tersebut berpeluang untuk dilakukan interception, yaitu pengintaian dari jaringan luar yaitu cctv online tersebut. sehingga privasi keluarga tersebut menjadi terganggu dan dapat dimanfaatkan untuk hal yang lain, seperti tindakan kriminal dan lain sebagainya.

Dengan memiliki hak akses terhadap server cctv yang dapat diakses secara online maka intruder akan mudah dalam mengambil data yang direkam oleh cctv tersebut, dapat memanipulasi juga settingan sehingga seolah - olah trobel lagi, sehingga memungkinkan untuk dipanggil lagi. intruder dapat leluasa mengetahui seluk beluk rumah tersebut, dan selanjutnya berpotensi dilakukan hal yang tidak diharapkan atau bekerjasama dengan kriminal untuk melakukan aksi dan lain sebagainya,

Cara dan Teknik Melakukan Serangan

Dalam sebuah contoh kasus yang tergambar diatas cara dan teknik yang digunakan sangat sederhana, yaitu dengan mengetahui user akses kedalam server cctv. kemudian mengedukasi kepada pelanggan agar password di defaultkan untuk menghidari lupa, atau mungkin juga tanpa edukasi karena memang pelanggan yang kurang memahami perihal tersebut.

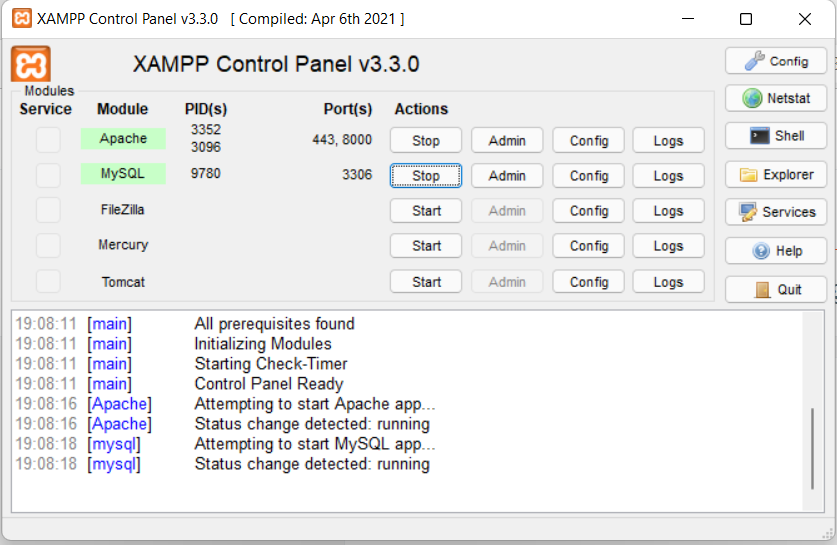

Tools Yang Digunakan

Toolsnya cukup banyak, kita tahu bahwa cctv dapat diakses melalui HP android. dengan menggunakan beberapa applikasi beberapa applikasi gratis dari playstore. cukup dimasukkan id pada alat dan password yang telah disetting.

Efek Serangan

Dampak dari serangan yang dilakukan intruder tersebut dapat mengganggu Privasi keluarga, bocornya data server cctv yang dapat dipublikasikan, serta membuka peluang kriminal lain seperti pemerasan, pencurian dan lain sebagainya.

Antisipasi Serangan

1. Kita jangan mudah percaya kepada siapapun apabila terkait user akses.

2. Sebaiknya Password di ubah secara berkala, jadi apabila ada yang mengetahui password kita maka ketika sudah kita ubah dia akan kehilangan hak akses.

3. Berhati - hati dalam memanfaatkan data online, terutama kewaspadaan dalam penyimpanan password agar orang lain tidak dapat mengakses data kita.

Kesimpulan dan saran

Itulah sedikit contoh teknik serangan yang dilakukan oleh intruder. saya sengaja mengambil hal ini karena password ataupun kata sandi sekarang menjadi hal yang jarang diperhatikan oleh orang. misal password ATM, apabila ada orang terdekat yang mengetahui serta dapat menemukan ATM kita. kemudia password Email dimana apabila didalamnya ada data penting. maka perlu sekali seseorang untuk mengubah password. demikian pula password smartphone dan lain - lain yang dapat diamati oleh mata.

Demikian semoga bermanfaat. tulisan ini untuk melengkapi tugas Bapak Irwan Kurniadi Subrata. apabila ada yang yang perlu dikoreksi dapat ditambahkan di kolom komentar, karena penulis juga masih taraf belajar.

Comments

Post a Comment